Zachary Larysz

01100010 01100101 01111010 01110000 01101001 01100101 01100011 01111010 01101110 01100101 01011111 01101110 01101001 1

1Słowo zaczynające się od B, na 12 liter i jeden znak dodatkowy. W internecie możesz znaleźć konwertery z zapisu binarnego na np. tekst. Świetna zabawa!

Jest jakaś szansa, że ten tekst przeczytasz również na ekranie swojego telefonu czy laptopa. Biorąc pod uwagę niezwykle postępujące zmiany w technologii – pokolenie naszych rodziców/opiekunów najprawdopodobniej tę dynamikę doświadcza bardziej dotkliwie – możliwość pozyskiwania informacji w tych czasach jest niezwykle łatwa. Ale czy aby na pewno? Niektóre teksty z obecnego numeru kwartalnika poruszają zagadnienie fake news, informacji jako sieci, w której żyjemy, plątaniny w której nieraz bardzo trudno znaleźć komfortową dla nas i naszych bliskich ścieżkę. Samo przemieszczanie się w tym labiryncie i umiejętność weryfikowania danych oraz budowania strategii na jak najlepszy ich przekaz jest niezwykle ważna. Ale co z podstawowym bezpieczeństwem? Ten tekst ma być (w miarę) skondensowanym i przyjemnym wstępem do podstawowych rad, dotyczących uważności w cyberświecie. Może będzie przydatny dla jakiejś bliskiej Ci osoby, może dla Ciebie – zachęcam do przekazywania go dalej i poszerzania swojej wiedzy w temacie!

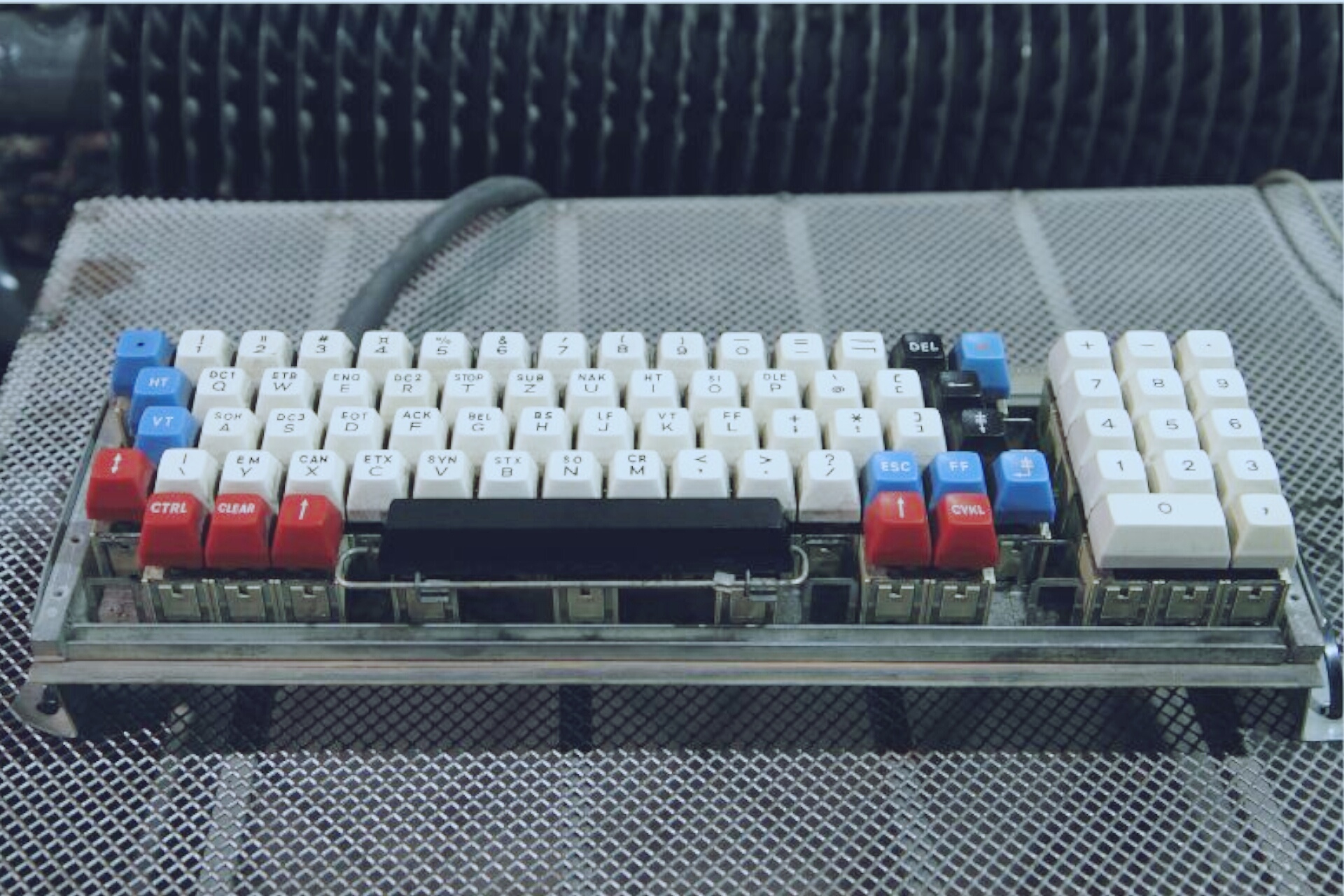

Część pokolenia, które doświadczyło pierwszych lekcji informatyki w szkole podstawowej, aspekty cyberbezpieczeństwa może pamiętać z zaleceń skupionych na funkcjonowaniu na czatach internetowych. Pamiętacie słynne ,,Cześć, mam na imię Wojtek, mam 12 lat”? Były to słowa ze znanej kampani społecznej ,,Dziecko w Sieci” z 2004 roku. Szmat czasu temu! Obecnie problematyka funkcjonowania w sieci internetowej – za pomocą coraz większego wachlarzu urządzeń – nie opiera się głównie na wąskim zagadnieniu słusznej ostrożności podczas dialogów internetowych, jak te niemal dwie dekady temu. Początki lat dziewięćdziesiątych były czasami, gdzie obecność komputera w domu wiązała się z pewną formą luksusu i niezwykłości, gromadzącej znajome osoby z podwórka przy wspólnych grach albo surfowaniu po internecie. Obecnie mało który młody człowiek nie ma albo urządzenia mobilnego, albo komputera w swoim najbliższym otoczeniu. Różnych rozmiarów ekrany podpięte do sieci są niemal wszędzie. Według danych Głównego Urzędu Statystycznego na 2021 rok 92,4% ogółu gospodarstw ma dostęp do internetu, z czego w zdecydowanej większości mieszkają dzieci2. Rok 2020 wrzucił nas w rzeczywistość zdalnego nauczania, korzystania z usług dostarczanych drogą internetową, zdalnej pracy. Większość naszych codziennych relacji i gestów przeniosła się w rzeczywistość zer i jedynek.3 Tak samo, jak uważność na mycie rąk i zasłanianie twarzy podczas kichania lub kaszlu stała się naszą codziennością (i powinna nią zostać), tak coraz większa dbałość o nasze bezpieczeństwo internetowe, będąca efektem pandemicznej, cyfrowej rzeczywistości, musi być pielęgnowana i dostosowywana do zmienności w cyber-świecie. Niestety, rok w rok trzeba sobie będzie wiele rzeczy… aktualizować, zmiany w technologii nie oszczędzają nas swoim tempem, szarżują do przodu z niezwykłą prędkością. Warto za tymi zmianami nadążać, stosownie uzupełniać sobie wiedzę i oswoić się z paroma praktykami, bardzo prostymi.

2“Społeczeństwo informacyjne w Polsce w 2021 r. ”, data publikacji: 24/11/21, data dostępu: 24/06/22, link: https://stat.gov.pl/obszary-tematyczne/nauka-i-technika-spoleczenstwo-informacyjne/spoleczenstwo-informacyjne/spoleczenstwo-informacyjne-w-polsce-w-2021-roku,2,11.html

3By nie rozwodzić się niepotrzebnie nad rolą cyfr 0 i 1, skrócę: zaczęło się od dwóch stanów. Włączone (jeden) i wyłączone (zero) – określały one gotowość konkretnego inteligentnego układu do wykonania zadań. Z czasem układy stały się na tyle skomplikowane, iż ich działanie coraz szerzej zaczęto opisywać i wzmacniać ciągiem zer i jedynek. I jesteśmy obecnie w momencie, gdzie możemy zamówić pizzę przez aplikację oraz śledzić poczynania Kosmicznego Teleskopu J. Webb’a. Fajnie, nie?

Czemu w sumie istotna jest rzetelna wiedza dotycząca bezpieczeństwa w necie? Z prostych przyczyn. Raz, że w naszym otoczeniu jest wysoce prawdopodobna obecność urządzenia, podpiętego do internetu, jednocześnie zawierającego nasze dane, w formie zdjęć, tekstów, wideo. A dane to pewna prywatność, której najprawdopodobniej nie chcemy rozrzucać ot tak w przestrzeni internetowej. Są niestety na tej planecie osoby, które lubią wykorzystywać informacje o osobach przeciwko nim albo drogą oszustwa, albo innymi, groźniejszymi. Jeżeli są możliwości by się zabezpieczyć, czemuż by z nich nie skorzystać? Drugą kwestią jest zwyczajna możliwość utraty sprawności urządzenia poprzez jakiś program, który się nań pojawił i mocno namieszał w systemie operacyjnym. I żegnajcie dane z okresu kilku lat. Trzecią, też istotną, jest możliwość utraty kontroli nad wszelkiej maści kontami, jakie mamy w internecie – od społecznościowych począwszy, na dosyć kluczowej administracji bankowej skończywszy. Nie chcemy, by ktoś nam się włamał na Insta i namieszał nam w życiu, bądź wjechał nam na konto i je osuszył, prawda? Są proste sposob, by temu zapobiec, postaram się poruszyć zagadnienia dotyczące każdej z trzech kwestii. Jeżeli masz gotowość na taką radykalność, możesz zwyczajnie zminimalizować swoją bytność i widoczność w Internecie. Twoja kondycja psychiczna będzie Ci wdzięczna.

Zacznijmy zatem od krótkiej opowieści o aktualizacjach. Po co są? Nie bez przyczyny taki komputer od czasu do czasu, w rogu naszego monitora, powiadamia nas o poprawkach w oprogramowaniu, które zainstaluje – jeżeli się zgodzimy. Mają one między innymi pomóc zbudować bardziej wzmocnioną zaporę, przez którą nie przedostaną się przykładowo niechciane wirusy, trojany, robaki.

Czym są wirusy? Część z nas nieraz spotkała się z melodyjnie brzmiącym komunikatem ,,Baza wirusów została zaktualizowana!” antywirusowego programu Avast (jednego z najpopularniejszych, jednak też jednego z najgorszych – miał w zwyczaju własne pliki instalacyjne traktować jako zagrożenie). Poza tym chwytliwym zdaniem, warto pamiętać, iż wirusy to programy, które manipulują w treści kodu plików wykonywalnych na komputerze. Tak jakby ktoś, podczas gotowania, zabrał Ci książkę kucharską, nabazgrał, wydarł parę stron, zabrał kluczowe składniki i zmusił do nakarmienia domowników nowo powstałą potrawą, wyglądającą do złudzenia podobnie, smakującą jednak koszmarnie. Całość kończy się niefortunnością układu trawiennego, spadkiem morale i elektrolitów, w najgorszym wypadku zatruciem i kryzysem całego systemu domowego.

Trojany mają całkiem celną nazwę. Pamiętamy zapewne drewnianego konia, będącego schronieniem dla greckich wojowników, finalnie umożliwiającego podstępem zdobycie Troi? Trojan w informatyce ma bardzo zbliżone działanie – zwyczajnie udaje inny program. Widzisz atrakcyjną aplikację, która pozwoli Ci zarobić niezwykłą ilość pieniędzy, w rzeczywistości masz do czynienia z programem, który narusza Twoje bezpieczeństwo cyfrowe, wykradając dane czy uszkadzając pliki.

Robak robakowi nierówny. Jednak co je łączy? Tuptają. Pełzają, są szybkie, trudno je złapać. Robak w ujęciu informatycznym jest oprogramowaniem korzystającym z możliwości rozprzestrzeniania się po sieci – szczególnie tej, w której jednostki są połączone, jak system naczyń. Część z Was może słyszała o WannaCry, który blokował dostęp do komputera, wymuszając okup w Bitcoinach. Doprowadził do szewskiej pasji i przerażenia tysiące osób. Jednocześnie w komunikacie blokującym dostęp do dysku podrzucał link do platformy, z której można było się nauczyć korzystania z Bitcoinów oraz pogłębić wiedzę na ich temat. Miłe osoby rozumiały magię edukacji.

Jak można się zabezpieczyć przed przytoczonymi wyżej przykładami? Warto, na przykład, dbać o to, by komputer automatycznie instalował łatki bezpieczeństwa. Internet jest pełen krótkich tutoriali na temat podstawowych praktyk zabezpieczających nasze komputery. Warto ich nie ignorować. Mamy obecnie bowiem do czynienia ze złośliwym oprogramowaniem, które może przykładowo zaszyfrować pliki i odebrać dostęp do danych, wysyłać spam, który po kliknięciu w treść może narobić jeszcze więcej szkód, zbierać dane dotyczące zapisanych haseł.

Oprócz dbania o aktualne oprogramowanie zabezpieczające nasz system operacyjny (nie tylko na komputerze, na wszystkich urządzeniach), warto zwrócić uwagę na kilka innych rzeczy. Możemy wrócić do kulinarnej metafory. Wolisz sprawdzone, pewne produkty, najlepiej niepryskane i zdobyte w uczciwy sposób (polecamy wegański)? Super! Zatem nie ściągaj oprogramowania z dziwnych, niepewnych źródeł. Miej też uważność na rozszerzenia plików. Czym one są? Powiedzmy, że typem ubrania, przez który inne programy są w stanie pojąć ,,Ok, ziomek, mogę się Tobą zająć, jesteś z mojej ekipy.”. Przytoczę bardziej popularne: .mp3, .mp4, .avi, .mov są plikami medialnymi, mającymi dźwięk lub/oraz wideo. Z kolei .jpeg, .raw, .png, .bmp są obrazami. Możliwie znane już .exe oznacza programy wykonywane przez system. Zatem jakie rozszerzenie będzie mieć wideo, jakie ściągasz (oczywiście, legalnie!) z sieci? Nie, nie będzie to .exe. Nie klikaj, jeżeli to będzie .exe. Przede wszystkim uważaj na źródło, z którego ściągasz pliki. Coś, czego nauczyłem się jako informatyk, to żeby nie robić czegoś, jeżeli się nie jest pewnym, jaki będzie miało to skutek. Prawie zawsze będzie mieć przykry albo bliski tragicznego, jeżeli podejmie się działanie sztucznie napompowane pewnością, a obciążone niewiedzą. Taki balonik daleko nie poleci.

Wspomniałem w poprzednim akapicie o hasłach, chciałbym im poświęcić nieco więcej uwagi. Kiedy ostatni raz, droga osobo, zmieniałxś hasło do Wi-Fi, komputera, skrzynki pocztowej, konta bankowego, innej skrzynki pocztowej, platformy obsługującej Twoje rachunki za prąd oraz wielu innych? Zapewne dawno. Czy te hasła z dużym prawdopodobieństwem są krótkim ciągiem znaków, ze śladową ilością cyfr i specjalnych symboli, bądź oscylują wokół hasło123, mójrudykotlubiwhiskasa777? Zachęcam zatem do zrewidowania stanu hasłowania swoich kont, chociażby raz na kwartał. Wpisz sobie to w kalendarz, ustaw sobie alarm na telefonie, jak wolisz. Pamiętaj jednak o tym, by robić to regularnie i rozsądnie. Masz problem z przechowywaniem haseł? Menedżer haseł w przeglądarce – jeżeli sam komputer jest zabezpieczony lichym hasłem – jest nienajlepszym pomysłem. Są oczywiście przeglądarki umożliwiające ustawienie hasła, jednak, z wiadomych przyczyn, może to być utrudnieniem dla innych osób korzystających z komputera. Dobrym pomysłem jest korzystanie z zewnętrznego menedżera haseł użytkownika. Programów tego typu jest na pęczki, najpopularniejszym jest KeePass. Prosi użytkownika o utworzenie własnej biblioteki haseł – do której trzeba również ustawić zabezpieczenie. Jaki bowiem sens ma ładowanie do wielkiej, dębowej skrzyni swoich najcenniejszych rzeczy, zakopywanie tego w szczerym polu, skoro całość można otworzyć wkładem do długopisu? W rzeczonej bibliotece jest możliwość tworzenia katalogów, zachowywania haseł do dowolnej platformy, a co nawet więcej – generowania innych, bezpiecznych. Mogą sprawiać wrażenie przypadkowego przejechania czołem po klawiaturze, nie musimy ich zapamiętywać – mamy od tego menedżera. Warto jednak do samego menedżera ustawić sobie dobre, bezpieczny ciąg znaków, znany tylko najbardziej zaufanym osobom.

Hasło, hasło, hasło. Bezpieczeństwo i jeszcze raz bezpieczeństwo. Tyczy się ono również naszych telefonów komórkowych, które od dobrych kilku lat przestały pełnić funkcję li i jedynie telefonu, urządzenia, którego główną funkcją jest nawiązywanie kontaktu z innymi osobami. Są naszymi mini-komputerami, dbającymi o nasz codzienny harmonogram dnia (jak i również czasem go rozsypującymi), miejscem pracy, miłości, uniesień i marzeń. Mała cegiełka, a tyle możliwości. Pozwolę sobie zacytować – z tłumaczeniem własnym – bardzo trafne wobec tego stwierdzenia zdanie:

– Gdyby ktoś pojawił się nagle z 1950 roku, co byłoby najtrudniejszą rzeczą do wyjaśnienia, dotyczącą życia w obecnych czasach dla tej osoby?

– Jestem w posiadaniu urządzenia, jest ono w mojej kieszeni, dzięki któremu mam dostęp do całej wiedzy znanej człowiekowi. Używam go do oglądania kotów i kłócenia się z nieznajomymi.4

4Oryginalny tekst można znaleźć tu: https://www.wired.co.uk/article/dont-let-curiosity-be-killed-by-cats, data dostępu: 24/06/22

Smartfony przez swoje rozmiary stały się naszymi zewnętrznymi mózgami, rozszerzoną świadomością, nośnikami wizji naszej przeszłości, przyszłości i teraźniejszości… Możliwości są nieskończone. Jakie ryzyko za tym idzie? Nasze najcenniejsze ,,skarby” są w jednej, dębowej ,,skrzyni”. Większość, jeśli nie wszystko, jest w jednym miejscu. Dla mnie, jako gracza, który często buszuje po wirtualnych lasach w poszukiwaniu dobroci, broniąc się przed przeróżnymi potworami i zjawami, napotkanie na swojej drodze takiej skrzyni byłoby nie lada gratką. I czymś rodzącym pytanie: ,,Dlaczego, do cholery, nie jest to zabezpieczone? Czemu się właśnie na mnie nie rzuciły hordy orków i wąpierzy, by tego dobra bronić? Trochę to głupie.”

Dostęp do intymnych danych w obecnych czasach wiąże się z zagrożeniami niosącymi ryzyko w sposób podobny do listy, wymienionej kilka akapitów wcześniej. W polu rażenia może być bezpieczeństwo danych Twoich bliskich, dostępy do zarządzania każdym aspektem społecznym Twojego życia, od finansów począwszy, nawet na służbie zdrowia czy ubezpieczeniach skończywszy. Co jest korzyścią dla drugiej, cwanej strony? Głównie dane osobowe i możliwość wyzysku. Ten smartfon, będący najprawdopodobniej potężną biblioteką zdjęć, wideo, wiadomości i innych danych, powinien być rozsądnie zabezpieczony. Myślenie o tym, że nie jesteśmy i nigdy nie będziemy obiektem nadużycia cyfrowego, ataku hakerskiego czy banalnego, niedojrzałego szantażu może być bardzo naiwne. To się może zdarzyć każdej osobie. Te najbardziej świadome i ostrożne – możliwe, że masz w swoim otoczeniu osobę, która jest podejrzanie nieobecna na Facebook’u, albo wręcz go nie ma – najczęściej decydują się na radykalne zrezygnowanie z dobrodziejstw, jakie daje sieć.

Co zatem można zrobić, by nasze urządzenia, w tym smartfon, był odrobinę bezpieczniejszy? Przede wszystkim czytać i uczyć się o cyberzagrożeniach. Edukacja jest nieodłącznym elementem w tej dziedzinie. Jest ona bowiem bardzo dynamiczna. Na końcu tekstu podam przykładowe namiary na strony, kolektywy i fundacje pozwalające zgłębić wiedzę bezpieczeństwa w czasach technologii. Miłości w czasach zarazy uczymy się od dwóch lat. Jednak każdą wiedzę trzeba pogłębiać i dostosowywać. To są jednak kroki długoterminowe i wymagające porządnego planu i strategii. Co można zrobić na teraz?

Na początek, zweryfikuj, czy wszystkie dane są Ci aby na pewno potrzebne na urządzeniu. Owszem, przez wzgląd na jego pamięć, ale też warto wyrobić w sobie wrażliwość na tworzenie kopii zapasowej plików. Jak rzecze informatyczne porzekadło: świat dzieli się na dwa typu ludzi – tych, co zrobili backup i tych, co zrobią backup.

Zadbaj również o to by samo urządzenie było zabezpieczone hasłem – wzorem na szkielecie kropek 3×3, bądź jakimś PIN-em. Warto zabezpieczenie zmieniać co jakiś czas! Wystrzegaj się możliwości odblokowania telefonu odciskiem palca, bądź zdjęciem twarzy. Autor, jako osoba z doświadczeniem aktywistycznym, często na szkoleniach z bezpieczeństwa na protestach poznał te metody jako dosyć łatwe do przewalczenia w sytuacji przemocy policyjnej. Wystarczy tylko ten czyjś palec przyłożyć, bądź zrobić to zdjęcie wizerunku i ot, telefon odblokowany. Oczywiście, że PIN sam w sobie nie jest idealnym zabezpieczeniem – ale powinien być podstawowym. Istnieją aplikacje, które pozwalają zabezpieczyć hasłem/kombinacją cyfr te, zainstalowane już na urządzeniu. Można je wykorzystać do chronienia danych wrażliwych, jak na przykład wiadomości, zdjęcia czy inne pliki, które są dla osoby szczególnie ważne. Zabezpieczenie podstawowe urządzenia mobilnego jest również o tyle istotne, bowiem mamy na nim kopalnię danych do innych osób. Oczywiście, kiedyś książki telefoniczne były ogólnodostępnym, wielkogabarytowym kawałkiem literatury z niezwykłą ilością osób bohaterskich i raczej żadną fabułą. Jednak zagrożenia wynikające z dysponowania takimi danymi były wtedy nieco inne. I mniejsze. Obecnie posiadając numer telefonu do osoby, wykorzystując praktyki związane z tzw. OSINT, można w łatwy, prosty i przyjemny sposób ustalić e-mail osoby, najbardziej prawdopodobny nick używany przez nią w internecie, zdjęcie profilowe, możliwe dane osobowe, dane z portali społecznościowych, przybliżone miejsce zamieszkania, miejsca przebywania w przeszłości, to już jest bardzo dużo. OSINT, czyli open-source intelligence (lub biały wywiad) jest zbiorem praktyk, umożliwiających pozyskanie informacji z ogólnie dostępnych źródeł. Legalnie, bez problemów. Nie muszę chyba wyjaśniać na czym może polegać czarny wywiad, oraz jakiego rodzaju dane można uzyskać korzystając z jego narzędzi.

Wspomniałem o weryfikowaniu przydatności plików na urządzeniu. Ale co z kontami w portalach? Przypomnij sobie również wszystkie profile, założone na różnych domenach, przez które wrażliwe dane były możliwie udostępniane – numer karty, PESEL, adres domowy, inne. Jeżeli nie są Ci potrzebne, zadbaj o ich usunięcie. Przykładowo, autor tego tekstu dla psychicznej pielęgnacji, ma osobne adresy mailowe: “śmieciowe” (na logowanie się do potrzebnych na krótko portali), mail prywatny i mail zawodowy. Jeżeli masz możliwość rozdzielić istotne dane od tych mniej istotnych, hulających po internecie, wykorzystaj tę informację. Dodatkowo, jeżeli portal, do którego się logujesz, ma możliwość tzw. weryfikacji dwuskładnikowej, jest to opcja bardzo godna polecenia i wykorzystywania. Polega ona na tym, iż oprócz wklepania rozsądnie skomplikowanego hasła, przechowywanego w menedżerze haseł, strona prosi o dodatkową weryfikację, wysyłając na dowolny kanał (e-mail, SMS) formę zabezpieczenia, w postaci ciągu znaków. Warto też zwyczajnie pamiętać o wylogowaniu się z portalu, by nie ułatwić komuś doń dostępu. Podobnie rzecz się tyczy pozostawiania urządzeń mobilnych czy komputera bez zabezpieczenia – jeżeli z nich nie korzystasz, zablokuj do nich dostęp.

I tak oto łagodnie wchodzimy do portali. Tak, naszego kochanego social media. Czy naprawdę osoba łasa na Twoje prywatne informacje musi wiedzieć z Twojego konta absolutnie wszystko? Chociażby fakt, że w istocie masz tego rudego kota, który lubi karmę marki Whiskas? Specjalnie zawracam Cię z powrotem na tamten fragment tekstu. Bowiem informacje, które udostępniasz w przestrzenii portali społecznościowych mogą być – a raczej potraktuj to jako pewnik – wykorzystane przeciwko Tobie. Szczególnie, jeżeli metoda hasłowania, jaką stosujesz, jest mało skomplikowana i wykorzystuje obiekty należące do Twojego najbliższego otoczenia. Autor o duszy nieco nonkonformistycznej i antysystemowej by w tym miejscu mocno zachęcił do zrezygnowania z social media, ale to zasługuje na osobny tekst i pogłębioną analizę. Postara się w następnym numerze. Na tę chwilę sprawdź, jakie możliwe zabezpieczenia ma portal, z którego korzystasz, zadbaj o stosowną prywatność Twojego profilu i… ostrożnie dodawaj osoby do grona znajomych. Przemyśl również, czy w przestrzenii internetowej nie istnieje jakieś konto na dowolnym portalu, z którego może zwyczajnie nie korzystasz i rozważ, czy nie warto go usunąć – po co ma wisieć i kusić?

Aplikacje operujące kontami naszych mediów społecznościowych, jak i również inne, na początkowym etapie instalowania na urządzeniu informują (a przynajmniej powinny) o konkretnych uprawnieniach do poszczególnych jego narzędzi (kamery, pamięci, galerii, mikrofonu i innych). Zajrzyj w ustawienia systemowe Twojego urządzenia i sprawdź, czy jakaś aplikacja nie jest aż za bardzo łakoma. Jeżeli nie potrzebujesz, by poszczególne uprawnienia były dalej nadane, zwyczajnie je wyłącz.

Jednak aplikacje to nie wszystko. Zapewne zarówno na komputerze, jak i na urządzeniu mobilnym buszujesz po zwyczajnym, starym, oldskulowym internecie, korzystając z wyszukiwarki oraz jakiejś przeglądarki. Systemowe przeglądarki nie zawsze są najlepsze, szczególnie na urządzeniach mobilnych, warto pokusić się o pobranie sobie jakiejś innej firmy, która w swojej misji kieruje mocną uwagę na bezpieczeństwo. By znaleźć tę właściwą, trzeba nieco poszukać i poczytać. Może się okazać, że Google nie będzie najlepszym rozwiązaniem. Same aplikacje Google również mogą potrzebować naszego uważnego oka. Zwróć uwagę w ustawieniach aplikacji Google na usługi autouzupełniania (szczególnie odradzam używanie ich w procesie uwierzytelniania dwuskładnikowego – czasami oprogramowanie oferuje szybkie wpisanie przesłanego kodu SMS za nas). Lokalizacja urządzenia może być szczególnie przydatna w podróży, podczas używania nawigacji. Jednak czy jest potrzebna włączona cały czas? System nie musi wiedzieć, że jedziemy właśnie po Whiskasa dla naszego rudego ulubieńca. I niekoniecznie chcemy, by tego typu informacje dostały się w niepowołane ręce, szczególnie łase na lokalizację naszego miejsca zamieszkania z dokładnością do metrów. Google oferuje bogate opcje dotyczące operowania naszymi danymi geolokalizacyjnymi, mogą być one przydatne w chwili zagrożenia życia, ale również – w przypadku niezabezpieczonych danych – być przyczyną dla niefortunnych wydarzeń. Warto zaznajomić się z nimi ze stosownym dystansem i uważnością.

Jak widzisz, bezpieczeństwo w sieci jest niezwykle złożonym zagadnieniem. Najważniejszym, co warto w sobie pielęgnować, jest świadomość, co dajemy od siebie w rzeczywistości internetowej i co z niej pobieramy. Jakkolwiek cybernetyczny świat jest bogaty w zmiany w rzędach sekund, bodźce i transfery informacji kipiące z gigabitowymi prędkościami, ostrożność i pewien minimalizm są w nim konieczne. Sprawdź w jakiej kondycji są Twoje urządzenia, zrób backup, pozmieniaj hasła, zrewiduj swoją obecność w sieci i rozwijaj swoją wiedzę w temacie. Co ważne – porozmawiaj z osobami w swoim otoczeniu, które dopiero co wchodzą w ten złożony świat zer i jedynek. Możliwe, że będą potrzebowały wsparcia w bezpiecznym przemieszczaniu się w tym galimatiasie. Dasz radę! Uważaj na siebie.

Poniżej przekazuję linki, z których korzystałem pisząc ten tekst, bądź będące dobrym początkiem na drodze nauki o bezpieczeństwie w sieci. Szczególnie polecam Ci osoby z ekip Niebezpiecznik, Sekurak i Zaufana Trzecia Strona.

https://sekurak.pl/robak-trojan-wirus-o-co-w-tym-wszystkim-chodzi (data dostępu: 24/06/22)

https://zaufanatrzeciastrona.pl/post/podstawy-bezpieczenstwa-jak-zadbac-o-swoja-prywatnosc-uzywajac-androida/ (data dostępu: 24/06/22)

https://niebezpiecznik.pl/post/niebezpiecznik-tedx-piotr-konieczny/ (data dostępu: 24/06/22)

https://cyfrowisko.pl/podstawy-cyberbezpieczenstwa-krok-po-kroku/ (data dostępu: 24/06/22)